Apache Log4j 漏洞攻击监控分析

日期:2021年12月22日 阅:73

漏洞描述

2021年12月,Apache开源组件Log4j被发现两个相关漏洞,分别为任意代码执行漏洞和拒绝服务攻击漏洞,攻击者可以通过构造特殊的请求进行任意代码执行,以达到控制服务器的目的,或者通过构造特殊的请求进行DoS攻击,以达到影响服务器正常运行的目的,影响面十分广泛。

产品解决方案:

云防护系统已全面支持对 Apache Log4j 任意代码执行漏洞和拒绝服务攻击漏洞的防护。

慧御网站安全云防护系统,是云盾智慧安全科技有限公司为各行业的网站系统推出的网站安全综合防护解决方案级产品:将智能DNS解析能力、DDoS防护能力、Web应用攻击防护能力、CDN加速能力、安全运营能力以及统一的配置管理综合到一个安全防护体系中,为客户实现可见的价值:降低网站数据泄漏、网页被篡改风险,提升网站链路可靠性,同时可对网站的访问攻击情况进行持续监控分析。

慧御云防护监控分析

1.攻击事件最早出现时间

2021年12月9日22时

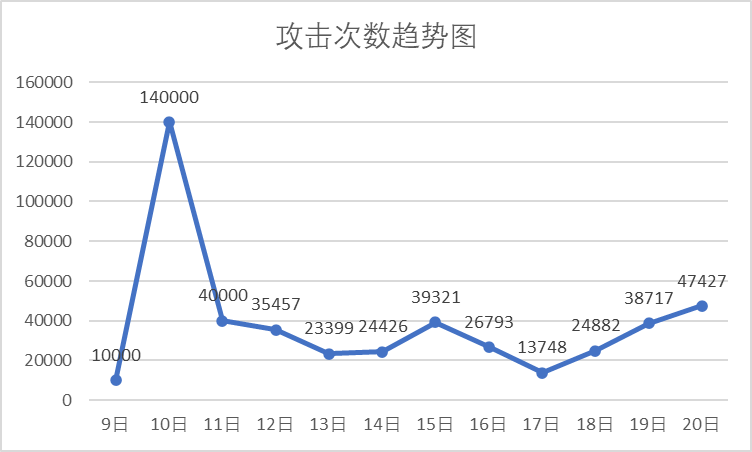

2.共发现攻击次数(12.9-12.20)

大约46万多次

3.攻击趋势

9日互联网上出现Log4j的POC,开始发现攻击(云防护系统已可识别并 防御该攻击),10日随着漏洞被大众所知,攻击数量激增达到峰值,11、12日针对该漏洞的攻击持续进行,热度不减。13日随着对该漏洞的研究深入,出现了各种bypass的方式,其中一种方式(x3)能很大程度上混淆攻击特征,方便绕过各种检测及防护设备。在13-16日,该种混淆攻击持续上升,表示越来越多攻击者掌握并使用该种攻击payload,17日-20日,变种攻击payload也保持一定的水平,同时,常规payload攻击依旧持续增加。

4.攻击IP top 10

对攻击IP的分析发现,许多IP呈持续、大量攻击的情况,且许多IP,在13日之后出现了除常规payload外的变形、混淆payload攻击情况,例如: 110.**.***.125在12日只有常规攻击,在15日出现了混淆攻击,这表示攻击者在持续关注该漏洞的情况,并使用最新的payload尝试攻击。在19日-20日出现了某个C段多个IP发起了大量请求,从payload上看主要还是以探测为主,主要利用公共dnslog网站检测目标网站是否存在Log4j漏洞。

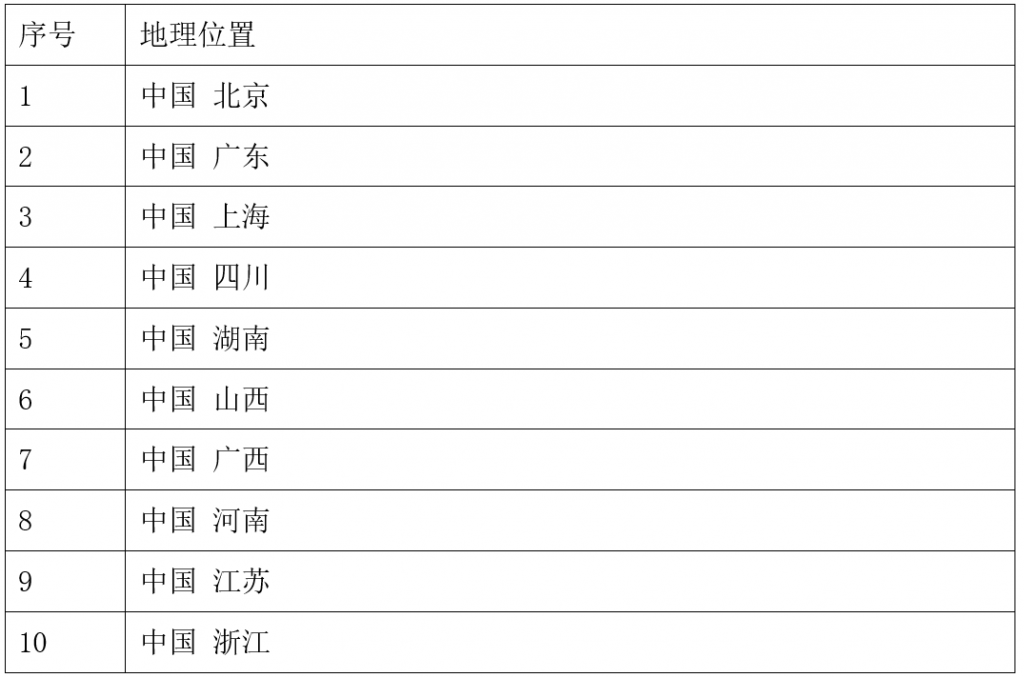

5.攻击者地理TOP 10分布

从攻击IP地理位置上看,攻击来源主要还是集中在国内,IP主要来自各个云主机商,因为来自云主机商,所以攻击来源虽然地理位置位于国内,但是实际发动攻击的源头却不能断定都来自国内。

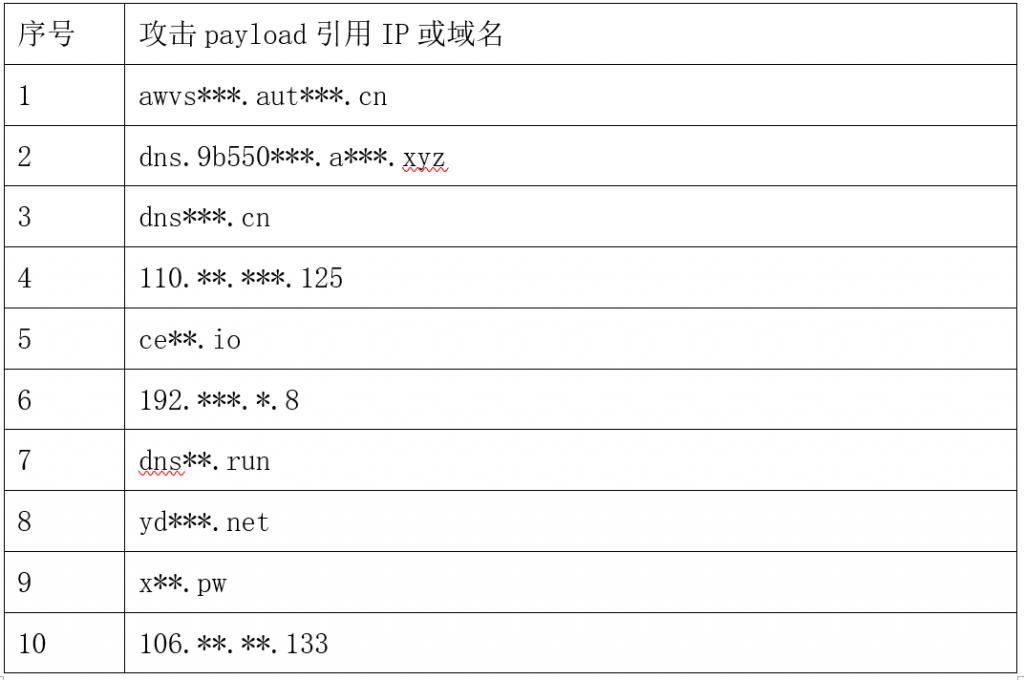

6.攻击payload引用IP/域名 TOP 10

从对检测到的攻击情况分析,主要还是探测类的POC,用于检测漏洞是否存在,所使用的也大多是类似:dnslog.cn等检测平台,但是其中也不乏利用该漏洞做切实RCE的攻击行为,比如利用Log4j漏洞注入后门。慧御云防护安全团队后续将继续保持对该漏洞的关注。

![]()

云盾智慧

云盾智慧安全科技有限公司专注于网络安全产品、服务和解决方案的创新与研发,是专门为政府、企事业单位等各行各业机构提供企业级网络安全产品、服务、解决方案的专业安全公司。 云盾智慧当前可提供Web安全解决方案、网络安全态势感知解决方案以及网络安全服务。

如有侵权请联系:admin#unsafe.sh