本着简化 CS 右键和方便自己集成的目的,对 Reference 里的项目进行了缝合以及二次开 (抄) 发 (袭)

重构和丰富了主机相关凭据获取、多级内网穿透、ZeroLogon 漏洞、免杀的 Mimikatz 和 Adduser 等功能

主要包含以下功能模块:

每个模块均在运行前添加了绿色分割线,方便定位回显信息,提高协作效率

CobaltStrike 主机上线微信通知插件:

- 如果想使用免费且支持微信模板消息推送的方式可以移步:https://github.com/lintstar/CS-PushPlus

- 如果有订阅 ServerChan 的企业微信推送通道可以移步:https://github.com/lintstar/CS-ServerChan

免责申明

本项目仅适用于安全研究及合法的企业安全建设行为 一切后果及责任均由使用者本人承担

- 对整体功能模块进行了重新整合以及优化完善

- 横向移动模块新增 ZeroLogon 漏洞的BOF 实现

- 增加了一些 Assembly 方式运行无文件落地的功能

InfoCollect

SharpGetInfo(一键收集主机信息)

使用 Ladon 进行一键收集包括主机基础信息、网络信息、用户信息、进程信息、是否在域内等等

SharpListRDP(RDP记录查询)

收集 RDP 内连和外连记录,方便定位运维机以及横向移动

IntrScan

Cube(模块化探测)

新增 Cube 来代替旧版本的爆破,同时支持内网信息收集和 MSSQL 命令执行,详细用法参考运行说明

Allin(辅助灵活扫描)

新增 Allin 来辅助灵活扫描,以远程获取网卡 IP 为例:

SharpOXID-Find (OXID 探测)

或者不想落地 EXE 时,可以使用 Assembly 方式进行 OXID 的快速探测

IntrAgent

Stowaway (穿透多级内网)

上传 agent 后运行

admin 端收到连接即可构建 Socks5 隧道

删除 agent

PassCapture

LsassDump(WinAPI)

修改了 LsassDump 的运行方式 删除 LsassDump 的同时会一起删除转储的 C:\Windows\Temp\1.dmp

Mimidump(远程读取.dmp)

新增配合 LsassDump(WinAPI)功能,远程读取目标机器转储的 C:\Windows\Temp\1.tmp(.net 4.5)

RemoteLogin

新增了使用 Powershell 开启 关闭以及查询 RDP 相关信息的方法

PS 脚本来源于 Reference 中的黑魔鬼插件 RDP 模块

查询 RDP 状态

开启 RDP 服务

获取 RDP 端口

查看 RDP 历史登录凭据

获取 RDP 历史登录凭据

LateMovement

IPC 连接

票据传递

ZeroLogonBOF

新增了 ZeroLogon 漏洞的BOF 实现

- 针对部分功能进行了 x86 架构机器的适配

- 增加了一些使用 WindowsAPI 的免杀小工具

- 内网扫描模块在运行对应功能时添加了参数提示输出

IntrScan

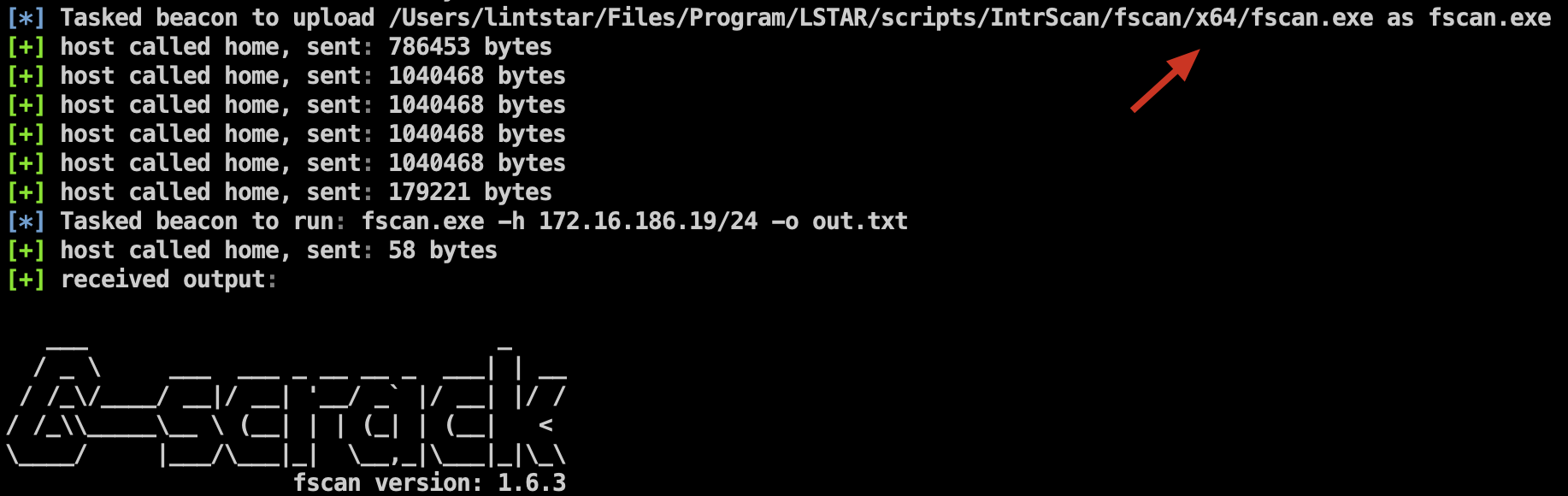

Fscan

新增根据目标机器架构上传对应 EXE 文件

添加了参数提示输出 方便针对性指定运行单个模块

Crack

新增 Crack 内网爆破工具

TailorScan

新增根据目标机器架构上传对应 EXE 文件

PassCapture

LaZagne

修复了V1.2 版本中由于网络问题导致的 LaZagne 还未运行结束

就被杀掉进程且删除落地文件的 BUG 改用手动方式运行

LsassDump

新增了使用 WindowsAPI 进行内存转储的 LsassDump 且支持 x86 和 x64机器

转储成功后生成的 1.dmp 会保存在 C:\Windows\Temp\ 目录

直接本地读取即可:

LateMovement

新增了 RDP 相关功能:

使用 WindowsAPI 开启 RDP 服务

InfoCollect

新增 CheckVM 检测目标是否为虚拟机

AVSearch

由于之前的脚本有一定概率失败:

更新了新的检测杀软方式

AuthPromote

修复了之前提权模块的 BUG

AuthMaintain

EasyPersistent:https://github.com/yanghaoi/CobaltStrike_CNA/tree/main/EasyCNA

新增一个用于 Windows 系统上权限维持的 Cobalt Strike CNA 脚本

使用反射 DLL 模块通过 API 对系统服务、计划任务等常见权限维持方法进行可视化操作,非 常 好 用。(作者原话)

说明文档:https://github.com/yanghaoi/CobaltStrike_CNA/blob/main/EasyCNA/README.md

PassCapture

Mimikatz 相关

Lazagne

实战测试比较好用的检索主机密码工具 (上传运行后会自动删除 exe 文件)

浏览器密码

Navicat Xshell 等本机软件

FakeTheScreen

优化了针对 Windows10和 Windows7不同的钓鱼密码窃取

由于伪造页面效果一言难尽,只建议在准备鱼死网破时使用:

添加了 Netview 和 Powerview 功能

通过 Wmic 进行进程查询

包含各类内网大保健

自定义指令运行

fscan 默认上传至 C:\\Windows\\Temp\\

控制台返回

删除 fscan 及结果文本

比较好用的内网穿透工具 且均无配置文件落地 降低被溯源风险

在梼杌的基础上 添加了白银票据和黄金票据

包含 基于135端口的sharpwmi 等横向移动套件

缝合九世的痕迹清理 待完善

cxk 限时免杀版 adduser 和 mimikatz

搞站的日子里图一乐