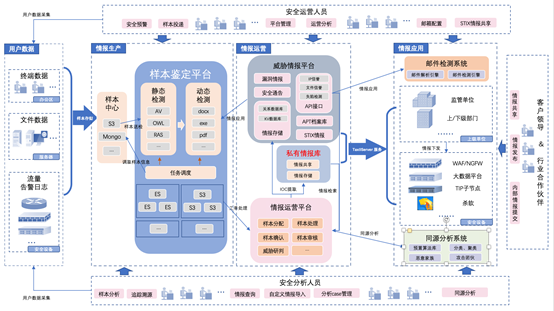

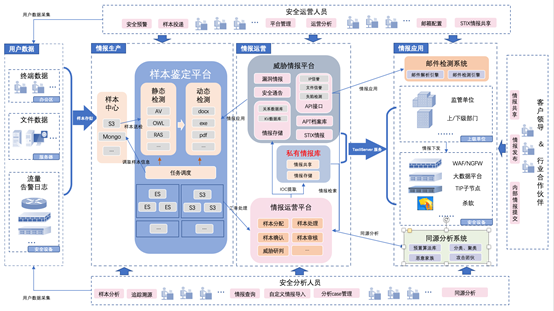

12月28日,奇安信正式对外发布一站式威胁情报运营系统星轨(简称TIOS)。TIOS包含样本鉴定平台(Singularity)、情报运营平台(Tide)、威胁情报平台(Quark)、邮件检测系统(White hole)、同源分析系统(Megalodon)五大安全组件平台,融合公有云和私有云多数据情报来源,结合威胁图谱分析的关联视图展示,实现威胁情报数据生产、共享、处理、运营与消费的闭环建设,帮助政企机构快速精准发现网络威胁,了解网络安全态势。

威胁情报需要闭环运营

众所周知,网络安全是一个攻防双方动态博弈的过程。网络威胁技术手段和形式在不断变化,一次网络攻击往往涉及多层攻击面,专业的分工和丰富的资源使攻击者往往具备较高和成熟的网络攻击水平,采用传统方法一旦漏掉部分细节就意味着永远错过,很难还原攻击全貌,导致攻击者得手之后“逃之夭夭”。

“尽管攻击手法日新月异,但攻击者使用的基础设施却不会频繁发生变化。”奇安信威胁情报中心负责人汪列军表示,攻击者并不会为每次新的攻击更换基础资源,相反为实现利益最大化,减少购买全新基础设施所消耗的成本,很可能重复使用基础设施资源,只需要修改所利用的恶意程序即可。

因此,基于威胁情报进行事件关联是使网络安全战略更加有效的一种方法,它能够精准检测攻击者使用的基础设施,同时提供丰富的上下文,来确保用户在威胁狩猎的过程中,不漏掉任何攻击细节。

但是,仅仅依靠外部威胁情报输入还是远远不够的,威胁情报驱动的威胁运营是一个运行闭环,威胁情报从生产、应用到运行要在政企机构落地,更需要“嵌入”内部的信息化和业务系统和流程中,并作用于积极防御,建立自身的情报生产和消费能力,挖掘出潜在和未知威胁,并及时有效的弥补防御弱点。

五大组件全面覆盖威胁情报所有环节

汪列军称,此次奇安信发布的TIOS基于威胁情报中心多年的实战积累,通过提供一套包含五大组件的组合级解决方案,支持各安全组件按需灵活扩展和组合,在隔离网或联网场景下均适用,帮助政企机构完成威胁情报生产与生产的有效运营。

具体如下:

第一,样本鉴定平台(Singularity)。

《2020年中国互联网网络安全报告》显示,恶意程序传播与治理对抗性加剧,全年捕获恶意程序样本数量超过4200万个,仅日均传播次数就达482万余次。

样本鉴定平台通过静态+动态的多引擎检测方式,结合自研和业界多款知名反病毒引擎、高级威胁检测引擎、高对抗行为分析、威胁情报关联、自动化标定文件tag等,提供实时在线检测分析能力,输出精准的检测结果、具体的威胁类别以及直观的分析报告,满足多个场景下对恶意样本的检测、研判、分析溯源需求。

第二,情报运营平台(Tide)。

奇安信威胁情报中心作为国内首个商用威胁情报中心,已经建立了一整套完善的“高价值情报运营体系”,在兼顾威胁情报的准确率和召回率的同时,能以“情报内生”的方式,将威胁情报生产+运营能力下沉至用户本地。

情报运营平台具备强大的威胁研判分析能力,为用户提供情报鉴定、人工运营等功能。并且通过对象研判处理、元数据提取、状态变更、情报标定以及运营判断等处置流程,对样本运营进行全生命周期管理。与此同时,为保证威胁情报检测的准确率,所有生产的情报IOC必须经人工审核流程处理后才会投入使用。

第三,威胁情报平台(Quark)。

需要注意的是,由于不同威胁情报供应商在数据覆盖度和专注领域的区别,采用单一威胁情报源极易产生漏报现象。奇安信威胁情报平台引入了多源威胁情报,经聚合及综合研判后输出可信度较高的信息,还能够通过各类高速查询接口为本地的大数据平台提供丰富的上下文,大幅提升威胁情报检测的准确率,降低误报率和漏报率。

不仅如此,威胁情报平台还可实现用户自身环境内自产威胁情报数据的导入,并以标准STIX格式,实现本地威胁情报的共享,提升整个行业的安全基线。

第四,邮件检测系统(White hole)。

在APT分析中,邮件攻击检测主要采用攻击邮件探针的探测,再结合规则引擎的分析检测结果,将攻击邮件探针所采用的目标IP、收发件人、邮件正文等内容与“威胁情报+私有情报”进行匹配,即可判断是否遭受高级APT邮件攻击。

邮件检测系统利用多项技术挖掘邮件正文、邮件附件中高级威胁信息,依赖团队长期跟踪的高级威胁团伙对各类邮件中的云附件进行标记,检测出实际的攻击类型、邮件中包含的特征以及各类攻击手段,追踪并跟进到更多的高级APT攻击团伙,是企业实现高级威胁邮件检测与APT追踪的一种有效手段。

第五,同源分析系统(Megalodon)。

为了躲避检测,恶意样本不断采用多态和变形等方式,使得分析师很难发现样本中的同源关系(若恶意样本由同一恶意代码采用代码复用的方式演变而来,或行为具有相似性,而出现存在先后的关系,则称它们为同源),给攻击组织溯源带来了极大的挑战,难以制定具有针对性的防御策略。

在经过样本鉴定平台后,用户可将满足条件的样本投入文件同源分析平台。该组件利用基于机器学习的(高级)恶意样本分类识别引擎,抽取样本文件的元数据,通过同源分类算法(和已有典型样本文件或指定病毒文件的元数据进行相似性计算)快速找出已知APT攻击团伙、恶意家族的未知相似样本,确定是否存在明显的同源性或者是否可以归为一个家族,来判断样本的同源性和家族属性,协助研判未知威胁发现。

汪列军强调,TIOS集威胁情报研判能力、运营数据处理能力、文件深度鉴定能力、邮件攻击检测能力及样本同源分析能力于一体,是使生产私有情报落地、利用情报完善攻击发现、安全事件分析响应处置及预防相关工作的最佳利器。

如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh