研究人员发现运营商网络handover机制存在安全问题,影响2\3\4\5G网络安全。

纽约大学阿布扎比分校研究人员在蜂窝数据网络的handover机制中发现一个安全漏洞,攻击者利用该漏洞可以使用低成本的设备来发起DoS攻击、中间人攻击等攻击活动,漏洞影响2G、3G、4G、5G网络。

Handover(切换),就是指当移动台在通话过程中从一个基站覆盖区移动到另一个基站覆盖区,或者由于外界干扰而造成通话质量下降时,必须改变原有的话音信道而转接到一条新的空闲话音信道上去,以继续保持通话的过程。切换是移动通信系统中一项非常重要的技术,切换失败会导致掉话,影响网络的运行质量。

Handover基本流程如下:UE(用户设备)发送信号强度度量到网络来确定是否有必要进行handover,如果有必要那么在发现更适合的目标基站后就进行切换工作。

因为这些信号读取是加密保护的,因为网络并不会验证信号强度度量的报告,使得攻击者可以迫使设备切换到攻击者控制的基站。攻击产生的原因是原基站无法在信号强度度量报告过程中处理不准确的值,增加了恶意handover不被检测到的可能性。

攻击场景

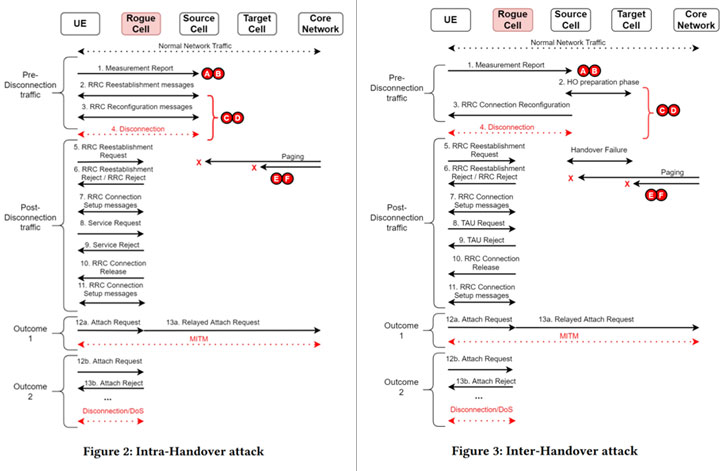

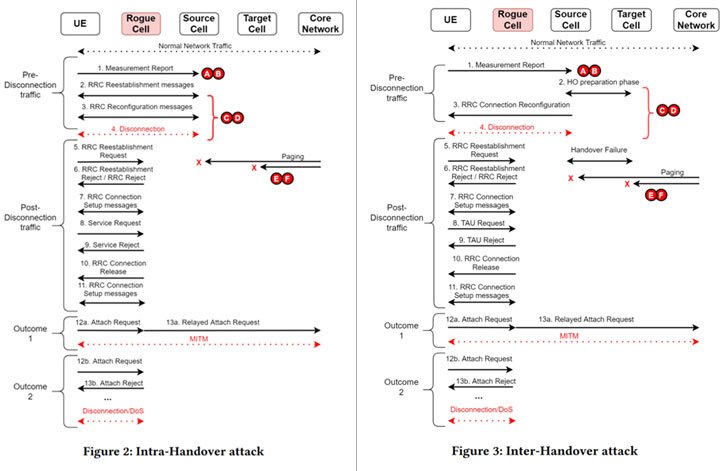

攻击场景包括2类,基站内handover和基站间handover。研究人员在这两种场景的handover过程中共发现了6个安全漏洞,分别是(下图中ABCDEF):

不安全的广播消息(MIB、SIB);

未验证的度量报告;

准备阶段缺乏有效性验证;

未验证的随机访问信道(RACH)初始化;

缺乏恢复机制;

无法从攻击中区分网络失败的情况。

攻击者利用这些漏洞可以发起中间人中继攻击,甚至监听、丢弃、修复和转发设备和网络之间传输的消息。如果攻击者可以修改包含自己信号度量的度量报告的内容,那么网络会处理这些恶意的伪造的度量内容。因此,攻击者就有可能初始化一个合法的基站,并重放广播消息。

PoC搭建

研究人员首先搭建了PoC场景,使用智能手机来收集附近合法基站的数据,然后用这些信息来配置一个伪基站。

攻击目标是让受害者设备连接到攻击者控制的伪基站,首先广播MIB(master information block)和系统信息区块(SIB,system information block)消息来帮助手机连接到网络。

用户设备在攻击者攻击范围内后,伪基站的信号强度应该足够高才能吸引用户设备触发信号度量,然后就触发handover事件利用该过程的安全漏洞来发起DoS、中间人攻击和信息泄露等攻击,相关攻击既影响用户隐私,也影响运营商服务的可用性。

受影响的设备

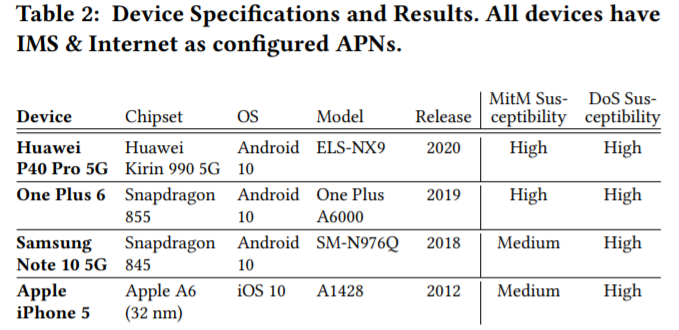

研究人员发现所有被测设备都受到该机制安全问题的影响,包括OnePlus 6、Apple iPhone 5、Samsung S10 5G和Huawei Pro P40 5G手机。

研究成果已被安全会议ACSAC录用,完整论文参见:https://dl.acm.org/doi/fullHtml/10.1145/3485832.3485914

本文翻译自:https://thehackernews.com/2021/12/new-mobile-network-vulnerabilities.html如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh