网空杀伤链®(Cyber Kill Chain®)是由全球最大的国防工业承包商洛克希德·马丁公司(Lockheed Martin)于2011年提出,时至今日,该模型已有近十年的历史。网空杀伤链与钻石模型和ATT&CK模型被业界誉为“三大”入侵分析框架,是对网络入侵进行分析的“黄金标准”之一。

1.杀伤链(Kill chain)的概念

杀伤链(Kill chain)是一个最初由军方使用的术语,用于定义敌人用来攻击目标的步骤。杀伤链共有“发现(Find)、定位(Fix)、跟踪(Track)、瞄准(Target)、交战(Engage)和评估(Assess)”六个环节 - F2T2EA。

F2T2EA 包括以下六个阶段:

查找:确定目标。在监视或侦察数据中或通过情报手段找到目标。

定位:确定目标的位置。从现有数据或通过收集额外数据获得目标的具体坐标。

跟踪:监视目标的移动。跟踪目标直到决定不与目标交战或目标成功交战。

瞄准:选择合适的武器或资产用于目标以产生预期的效果。运用指挥和控制能力来评估目标的价值以及是否有适当的武器来对付它。

评估:评估攻击的影响,包括在该位置收集的任何情报。

2.网空杀伤链®(Cyber Kill Chain®)

网空杀伤链®(Cyber Kill Chain®)是用于识别和预防网络入侵活动的威胁情报驱动防御模型(Intelligence Driven Defense® model)的一部分,由全球最大的国防工业承包商洛克希德·马丁公司(Lockheed Martin)于2011年提出,借用军事领域的“杀伤链(Kill chain)”概念,它定义了网络攻击者在今天基于网络的攻击中所使用的步骤。其理论是,通过了解这些阶段中的每一个,防御者可以更好地识别和阻止攻击者在各个阶段的攻击。

网空杀伤链包括以下七个阶段:

侦察跟踪(RECONNAISSANCE):攻击者处在攻击行动的计划阶段,了解被攻击目标,搜寻目标的弱点。

武器构建(WEAPONIZATION):攻击者处在攻击行动的准备和过渡阶段,攻击者使用自动化工具将漏洞利用工具和后门制作成一个可发送的武器载荷。

载荷投递(DELIVERY):将武器载荷向被攻击系统投递,攻击者发起了攻击行动。

漏洞利用(EXPLOITATION):攻击者利用系统上的漏洞,以便进一步在目标系统上执行代码。

安装植入(INSTALLATION):攻击者一般会在目标系统上安装恶意程序、后门或其他植入代码,以便获取对目标系统的长期访问途径。

命令与控制(COMMAND & CONTROL):恶意程序开启一个可供攻击者远程操作的命令通道。

目标达成(ACTIONS ON OBJECTIVES):在攻陷系统后,攻击者具有直接操作目标主机的高级权限,进一步执行和达成攻击者最终的目标,如收集用户凭证、权限提升、内部网络侦查、横向移动、收集和批量拖取数据、破坏系统、查看、破坏或篡改数据等。

杀伤链模型有以下两个重要价值,在动态攻防对抗中,使防守方具备优势:

1)“链”的概念,意味着攻击方需要完成上述7个阶段的步骤才能达成目标,而防御方在某个阶段采取相应措施后就可能破坏整个链条、挫败对手;

2)APT攻击的特点,对手会反复多次进行入侵,并根据需要在每次入侵中进行技战术调整。考虑经济性,在多次入侵中技战术必然有重复性和连续性。只要防守方能识别并快于攻击方利用好这一特点,必然迫使对手进行调整,从而增加其攻击成本。

2.1 入侵重构(Intrusion Reconstruction)

杀伤链分析用于指导分析师完整地理解入侵过程。在这种新的分析模型下,分析师需要尽可能多地发现每个阶段的属性,而不应局限于单点信息。

第一种场景:检测到入侵后期的活动,分析师需要完成针对之前所有阶段的分析。

比如,在C2控制阶段检测到某次入侵。分析师必须认为攻击者在之前所有阶段都已成功,并需要对此进行还原分析。例如,如不能复现入侵的投递阶段,那么就不可能在同一对手下次入侵的投送阶段采取有效的行动。而攻击方考虑经济性,一定会重用工具和架构,防守方在杀伤链中应用这类情报,将迫使对手在后续入侵中进行调整。

第二种场景:检测到入侵前期的活动,则需要对后续阶段做分析。

第二种场景,是指针对失败的入侵活动的分析也同样重要。防守方需要对已检测和防御到的入侵活动,尽可能全面地收集和分析数据,合成出未来入侵中可能绕过当前有效防御机制,在后续阶段采用的技战术。比如,基于已知指标,阻断掉了一次定向钓鱼邮件。通过杀伤链分析,发现在后续阶段会用到新的Exploit或后门。防守方针对该分析结果,比攻击方更快采取措施,则可继续保持战术优势。

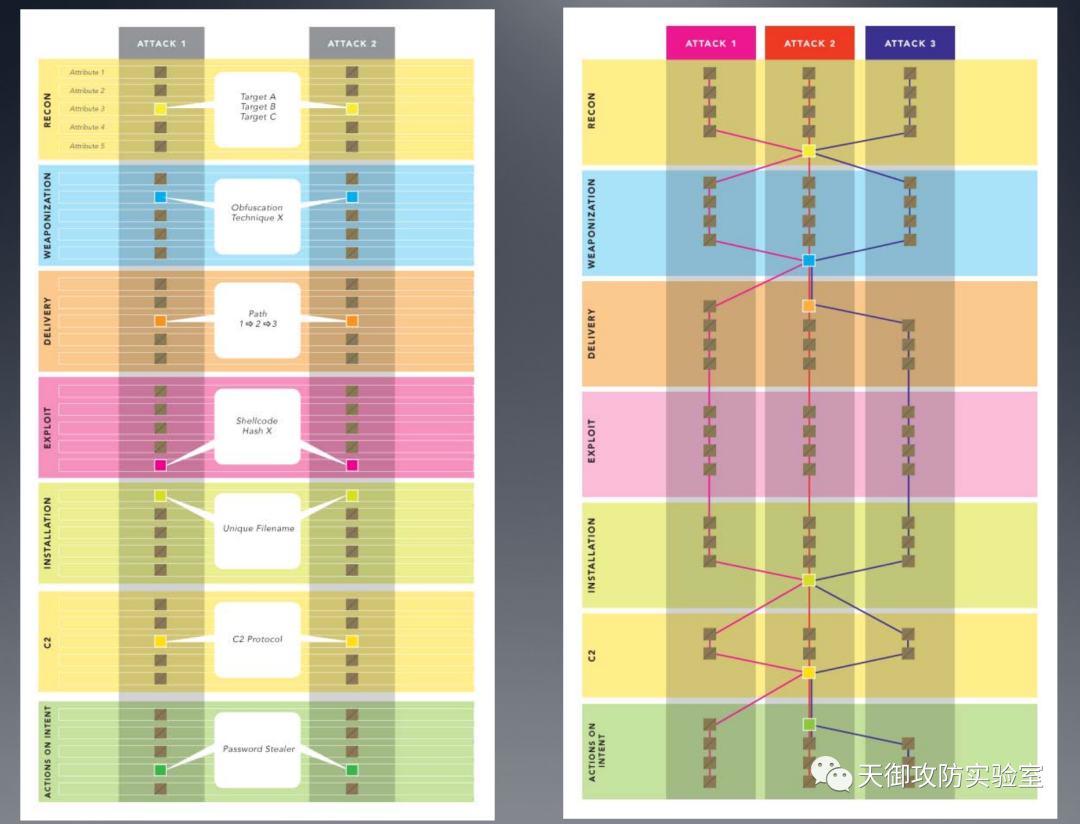

2.2 行动分析(Campaign Analysis)

上面入侵重构主要基于杀伤链的完整分析,而基于多次入侵活动的横向关联分析则可以识别彼此的共性和重叠指标。上升到战略级别,防守方可以识别或定义行动(Campaigns),将多年的活动与特定的持续威胁联系起来。通过行动分析,可以确定入侵者的模式与行为、技战术和过程(TTP),旨在检测他们是“如何”操作的,而不仅仅是他们做了“什么”。对于防守方的价值在于,基于逐个行动评估自身的安全能力,并基于单个行动的风险评估,制定战略行动路线弥补差距。行动分析的另一核心目标在于理解对手的攻击意图和目标,从而可能高度聚焦针对某个攻击对手或技术的安全措施。

2.3 入侵指标周期和入侵指标行动方针

1.Applying Cognitive Work Analysis to Time Critical Targeting Functionality

https://www.mitre.org/sites/default/files/pdf/04_0962.pdf

Intelligence-Driven Computer Network Defense Informed by Analysis of Adversary Campaigns and Intrusion Kill Chains

2.https://www.lockheedmartin.com/content/dam/lockheed-martin/rms/documents/cyber/LM-White-Paper-Intel-Driven-Defense.pdf

3.Viola后花园 – 经典阅读:Lockheed Martin之“情报驱动防御”模型

本文作者:天御实验室

本文为安全脉搏专栏作者发布,转载请注明:https://www.secpulse.com/archives/172103.html