警惕Autom加密货币挖掘恶意软件攻击,使用升级版规避策略!

日期:2022年01月07日 阅:112

有研究显示,近日一起正在进行的加密货币挖掘活动已升级了武器库,同时改进了规避防御的策略,从而使威胁分子能够神不知鬼不觉地掩藏入侵行踪,不被人注意。其最初的攻击过程为:一旦运行一个名为“ alpine:latest ”的普通镜像,就执行一个恶意命令,该操作导致名为“ autom.sh ”的 shell 脚本被下载到设备上。

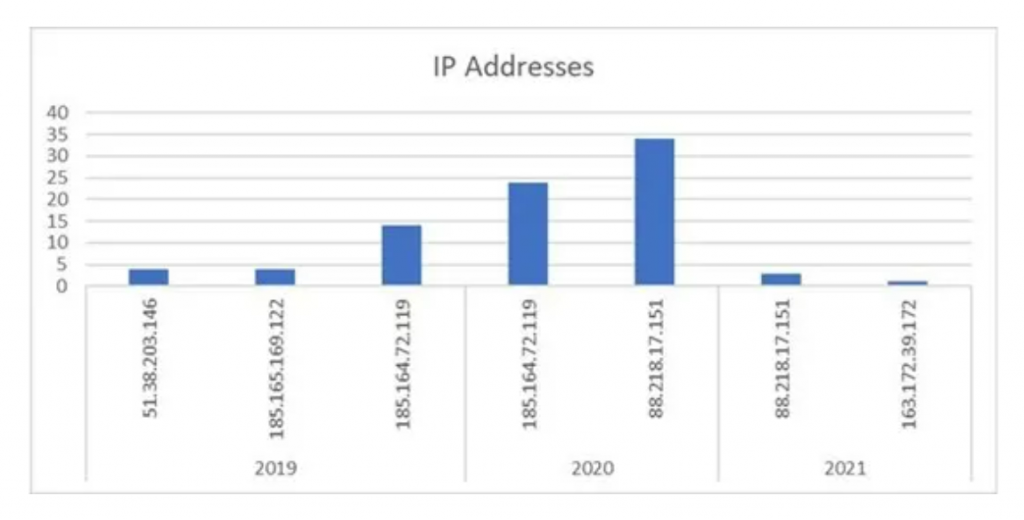

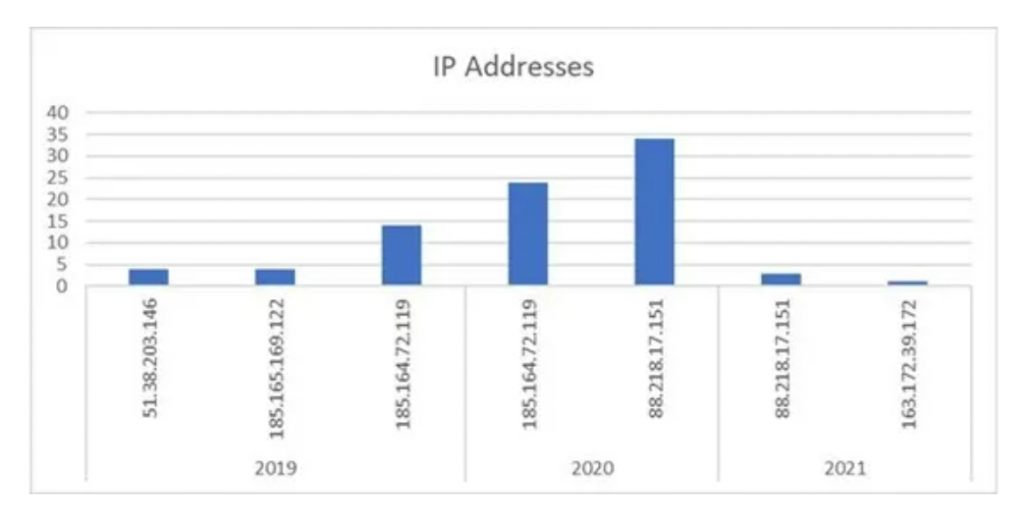

据 DevSecOps 和云安全公司 Aqua Security 的研究人员称,过去三年,他们一直在跟踪分析这一加密货币挖掘活动,仅在 2021 年第三季度就发现 125 起攻击,这表明这类攻击并没有放缓的势头。

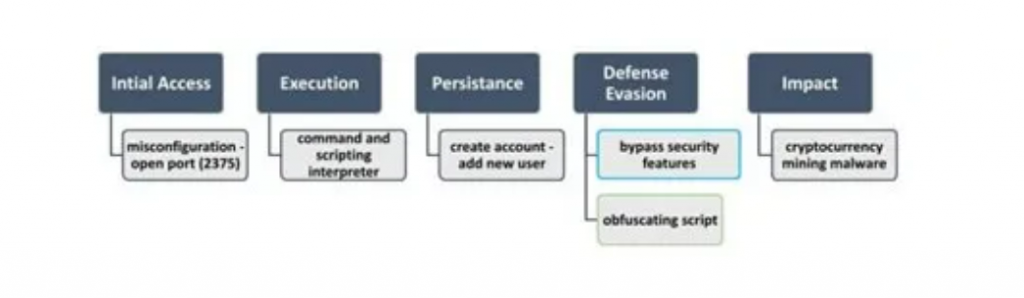

虽然这起活动的早期阶段没有采用任何特殊的手法来隐藏挖掘活动,但后来的活动表明其开发人员采取了极端措施,设法使自己不被发现和检查出来,主要的措施是能够禁用安全机制,并能够下载经过混淆处理的挖掘 shell 脚本。攻击者对该脚本用 Base64 编码了五次,以绕过安全工具的检测。

研究人员表示:“ Autom 加密货币挖掘恶意软件攻击活动表明,如今攻击者正变得越来越老练,不断改进其攻击手法以及增强被安全解决方案检测到的能力。”为了防范这些威胁,建议组织密切关注可疑的容器活动、执行动态镜像分析,并定期扫描环境以查找错误不当问题。

图1 加密货币挖掘活动

据了解,多伙不法分子(比如 Kinsing )经常实施这种恶意软件活动以劫持计算机,从而挖掘加密货币。他们不断扫描互联网,查找配置不当的 Docker 服务器,进而闯入未受保护的主机,并植入一种以前未公开记录的加密货币挖矿恶意软件( miner )。

图2 加密货币挖掘活动

除此之外,一个名为 TeamTNT 的黑客组织被发现在攻击未采取安全措施的 Redis 数据库服务器、阿里巴巴弹性计算服务( ECS )实例、暴露的 Docker API 以及易受攻击的 Kubernetes 集群,以便在目标主机上以 root 权限执行恶意代码,并且部署加密货币挖掘有效载荷和窃取登录信息的恶意程序。此外,受感染的 Docker Hub 帐户也被用来托管恶意镜像,然后这些恶意镜像用来分发加密货币挖矿恶意程序。

Sophos 公司高级威胁研究员 Sean Gallagher 在分析 Tor2Mine 挖掘活动的文章中特别指出:“挖矿恶意程序是网络犯罪分子将漏洞变为数字现金的一种低风险方式,其面临的较大风险是与之竞争的其他挖矿恶意程序发现同样易受攻击的服务器。” Tor2Mine 挖掘活动使用 PowerShell 脚本来禁用恶意软件保护机制、执行挖矿恶意程序有效载荷,并采集 Windows 登录信息。

近期, Log4j 日志库中的安全漏洞以及 Atlassian Confluence 、 F5 BIG-IP 、 VMware vCenter 和 Oracle WebLogic Servers 中新发现的漏洞被人滥用,以接管机器,从而挖掘加密货币,这种诡计名为加密货币劫持。在早些时候,网络附加存储( NAS )设备制造商 QNAP 警告称,针对其设备的加密货币挖掘恶意软件可能占用 CPU 总使用量的50%左右。

如有侵权请联系:admin#unsafe.sh